- Jueves, 04 Julio 2024

En el presente artículo se identifican y analizan los protectores IPP-AXNG (Intelligence-Privacy-Protector-Augmented-eXtended-New-Generation) con IA integrada para defender la privacidad de forma exhaustiva-generalizada-omnidireccional con la máxima anticipación, madurez, resiliencia, efectividad, de forma holística. Operan con inteligencia artificial redundante-contrastable (utiliza múltiples dimensiones de redes-neuronales/sistemas-expertos/deep-learning/machine-learning/federated-learning, NLP-OT-SMPC-LLM, etc.) autónoma multidimensional con mecanismos multicapa para dotarle de actuación competente, usa ZT-microsegmentación/ZK/Gen-AI, con auto-orquestación de nueva generación, usan malware de defensa nómada multinivel de privacidad estilo DAIM, protectores de privacidad nómadas PNDP, etc.

En el presente artículo se identifican y analizan los protectores IPP-AXNG (Intelligence-Privacy-Protector-Augmented-eXtended-New-Generation) con IA integrada para defender la privacidad de forma exhaustiva-generalizada-omnidireccional con la máxima anticipación, madurez, resiliencia, efectividad, de forma holística. Operan con inteligencia artificial redundante-contrastable (utiliza múltiples dimensiones de redes-neuronales/sistemas-expertos/deep-learning/machine-learning/federated-learning, NLP-OT-SMPC-LLM, etc.) autónoma multidimensional con mecanismos multicapa para dotarle de actuación competente, usa ZT-microsegmentación/ZK/Gen-AI, con auto-orquestación de nueva generación, usan malware de defensa nómada multinivel de privacidad estilo DAIM, protectores de privacidad nómadas PNDP, etc.

INTRODUCCIÓN.

La tecnología puede comportarse como un conjunto de amenazas a la privacidad, pero los IPP-AXNG las neutralizan en todos los dominios. Algunas amenazas procedentes de las tecnologías que dañan la privacidad y son neutralizadas por los IPP-AXNG son: (i) Amenazas promovidas por la vigilancia a través de muy variados elementos vulnerables como sistemas operativos vulnerables (IoS de los iPhone, Android, Windows, Linux, Unix, Solaris, Android-Auto, Apple-Car-Play, etc.), APPs/APIs, RRSS (Redes Sociales), navegación Web, mensajería instantánea (Whatsapp, Telegram, etc.), correos electrónicos, Web-Cams, satélites, escáners de rayos X/onda corta en aeropuertos, cámaras en smartphones, relojes inteligentes, iPods/iPads, portátiles-PC-Mac, tablets-PC, cámaras de vigilancia en calles/dentro de garajes, portales, grandes almacenes/entidades financieras, vigilancia a través de vehículos-móviles de Google que recorren las calles, drones furtivos que sobre-vuelan ciudades/áreas, etc. (ii) Amenazas promovidas por servidores Web. Los servidores Web pueden leer nuestros comportamientos y generan perfiles de nuestra forma de ser. Algunos de los datos que se pueden obtener de los logs de los servidores Web más típicos tras destilar su información en bruto son: información sobre la URL pedida, la fecha y hora de la petición, el agente de usuario utilizado (Chrome, Opera, Safari, Mozilla-Firefox), la dirección IP y MAC del usuario (utilizando técnicas de DNS inversa nos puede proporcionar el nombre del host-usuario, su número de despacho, por geo-localización su posición geográfica, la cabecera referrer, etc. Si no se tiene acceso al log utilizar Javascript que se ejecuta en el cliente y no en el servidor y puede acceder al clipboard-portapapeles, pero los IPP-AXNG neutralizan dichas amenazas/ciber-ataques. (iii) Amenazas promovidas por los navegadores Web. Las cookies son ficheros que utilizan un identificador único, que pueden no expirar en mucho tiempo, permiten el seguimiento cuando se cambia la dirección IP. Los IPP-AXNG permiten “navegar en privado”. Las peticiones cruzadas, consisten en que uno visita explícitamente un sitio Web A pero el navegador tiene instrucciones de obtener también contenidos de los sitios Web B, C, D, … esto permite que se sepa nuestros hábitos de navegación. Las Sneaky cookies o flash LSOs (Local Shared Objects) o cookies flash son un tipo de cookies muy frecuente, pero poco conocidas, difíciles de borrar, y de gran capacidad, los operadores de sitios Web pueden utilizarlas de forma furtiva para recrear cookies tradicionales con identificador único; (iv) Amenazas promovidas por la fuga de datos no intencionada. Son, por ejemplo: (a) Amenazas promovidas por los metadatos Office que son datos acerca de los datos, normalmente ocultos. Son por ejemplo tu nombre, iniciales, tu identificador de usuario, tu institución, o nombre de la compañía, el nombre de tu computador (host-name, su dirección MAC), el nombre del servidor de red o disco duro donde se guarda el fichero, los nombres de los autores anteriores del documento, las revisiones del documento, las versiones del documento, la información sobre la plantilla, posible texto oculto, etc. Los mecanismos DLP (Data Leakage Protection) software o hardware-software neutralizan fugas ocultas de datos. (b) Amenazas promovidas por los metadatos de imágenes, son por ejemplo la fecha de la foto tomada, el nombre del sujeto (en el nombre del fichero), la localización (en coordenadas GPS), el nombre del fotógrafo, el thumbnail original, etc. (v) Amenazas promovidas por fuga de datos intencionada utilizando Redes Sociales. Los IPP-AXNG defienden/orientan/neutralizan frente a las entidades públicas en la Web vía Red Social ya que no es privado, es permanente y es para todos. (vi) Amenazas promovidas por las nubes (cloud computing, edge-computing, fog-computing). Especialmente si es pública o semipública. (vii) Invasiones a la privacidad promovidas por el uso de automóviles. Se observa una tendencia creciente de colocar en los vehículos: localizadores GPS/Galileo, registradores OBD, cajas negras voluntarias, etc. (viii) Invasiones a la privacidad promovidas por el uso de sistemas de transporte (horizontal-vertical). Por ejemplo: el uso de avión, autobús, barco, tren, metro, tranvía, ascensores, escaleras automatizadas, etc.

VIOLACIONES DE PRIVACIDAD BLOQUEADAS POR LOS IPP-AWNG.

VIOLACIONES DE PRIVACIDAD BLOQUEADAS POR LOS IPP-AWNG.

Violaciones de la privacidad como: (i) Adquisición indebida-impropia de información personal, incluido su acceso, recogida y distribución. (ii) Uso incorrecto de información, incluyendo su uso por razones distintas de las especificadas para las que fue recogida explícitamente o su transferencia a otras partes. (iii) Solicitud no deseada de datos personales. (iv) Almacenamiento irregular de información. El período de retención es la duración de tiempo que se sostiene la información personal, no debería sostenerse más tiempo del necesario para realizar el propósito para el que fue recogido, los IPP-AXNG se encargan de actuar/defender/neutralizar/bloquear.

El concepto de privacidad abarca una amplia variedad de valores, derechos e intereses interrelacionados. Existen numerosas definiciones en torno a la privacidad como, por ejemplo: es el derecho a estar sólo, es la auto-determinación informacional (es decir ganar el control sobre el entorno informacional de uno; no dar información sensible, ZT no confiar en otros (primero verificarlos a fondo) para comportarse de acuerdo a nuestros intereses), es la libertad frente a restricciones no razonables sobre la construcción de la propia identidad. Es un hecho que existen actualmente numerosas amenazas a la privacidad neutralizadas por los IPP-AXNG relacionadas como la recogida (con ingeniería social), procesamiento/ingeniería-inversa, uso, diseminación e invasión. Para la mayor parte de los negocios el subconjunto más relevante de la privacidad es la privacidad de la información que a veces se conoce bajo el apelativo de protección de datos. La privacidad de la información es la capacidad de un individuo-entidad para ejercitar un total grado de control-regulación sobre la recogida/captura ilegal, uso y revelación de su información personal. La información personal abarca cualquier información sobre un individuo identificable como nombre, dirección, edad, origen étnico, familiares, amigos, vecinos, registros médicos, de crédito, legales, de lo que compra de lo que vende de sus recorridos vía GPS/G1G/G2G, etc. números de identificación (como por ejemplo número de empleado, DNI, de seguridad social de teléfono, de correo electrónico.), etc.

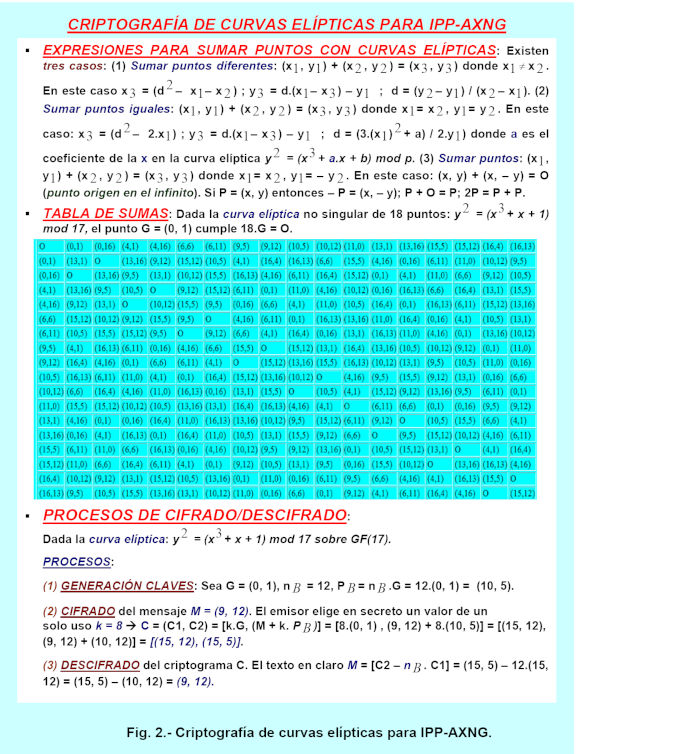

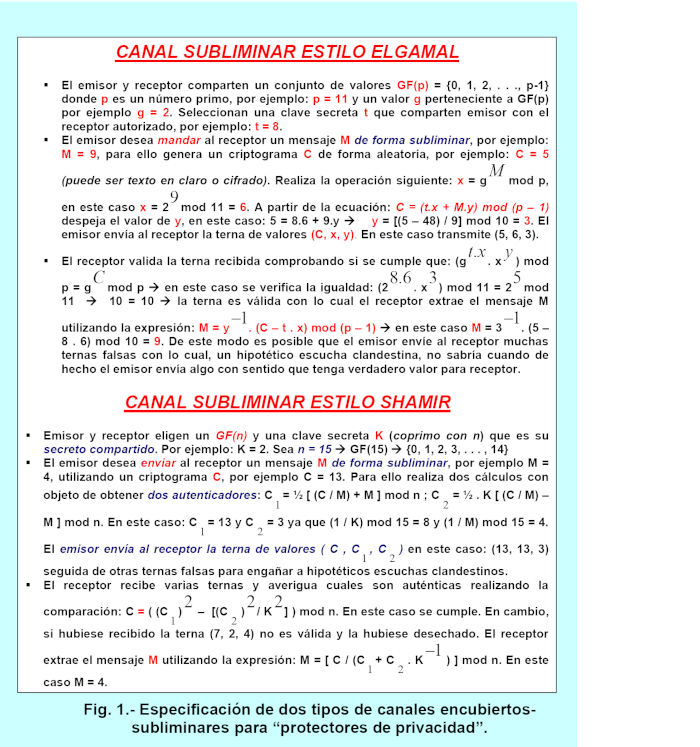

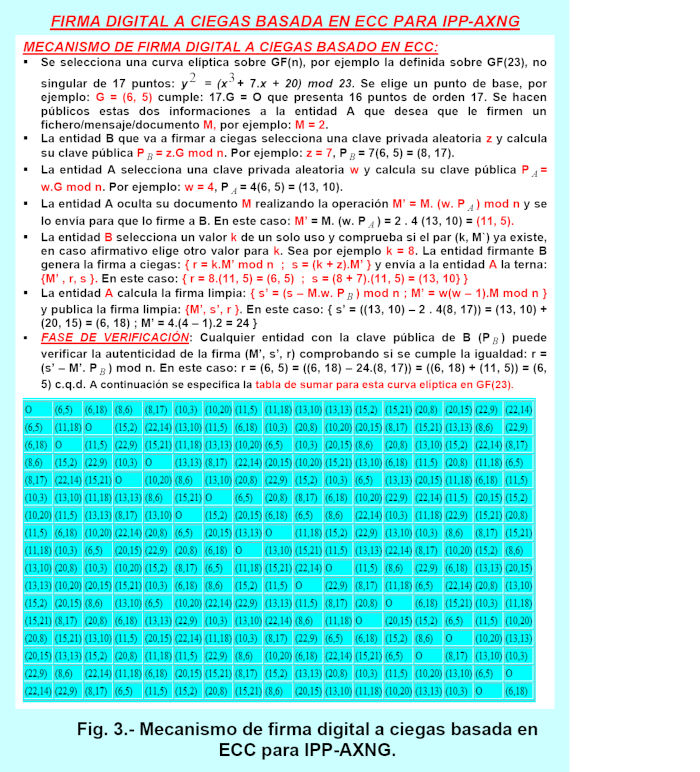

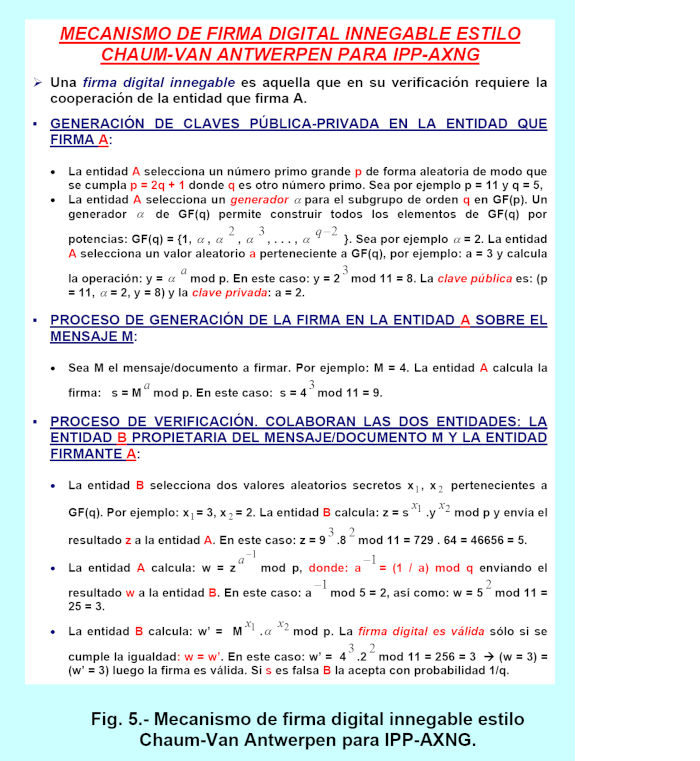

Los IPP-AXNG integran numerosas técnicas de defensa anticipadas como: el anonimato-anidado altamente robusto, la esteganografía combinado con cifrado post-cuántico, el uso de canales subliminares entrelazados, el uso de tecnología Deception multicapa, los mecanismos de anulación/neutralización/bloqueo de movimientos laterales, de superficies de ciber-ataque, de vulnerabilidades y comportamientos sospechosos, los que impiden el control de cuentas a través de malware, incorpora las tecnologías de mimetización-ocultación basada en confundirse con el entorno se oculta de cualquier tipo de rastreador/capturador fijo/nómada ilegal, integra distorsionadores de percepción para que ningún ciber-atacante pueda saber qué, donde, cuando, quienes, contenidos, cómo, porqué, etc., utiliza pseudónimos altamente no correlacionables, mecanismos para impedir la correlación y la vinculación, usa mecanismos de observabilidad/monitorización/captura, mecanismos redundantes para impedir conocer ilegalmente la localización/instante de tiempo, usa ciberseguridad OTR (Off-The-Record) que engloba a su vez a la denegación plausible (uno no puede probar que alguien dijo algo) y el secreto hacia adelante (una vez que la comunicación es securizada, no se puede descifrar, por ejemplo gracias al empleo de claves/algoritmos criptográficas efímeros-anidados), integra mecanismos de defensa anticipados/proactivos OT/ZK/DAIM/ZT, etc.

Los IPP-AXNG integran numerosas estrategias-tácticas-técnicas de defensa desde la perspectiva de la protección de datos incorpora mecanismos redundantes para elegir, controlar y posibilitar una auto-determinación a nivel de la información total. Permite un control personal-exhaustivo sobre la recogida, uso y revelación de cualquier tipo de información registrada acerca de un individuo identificable. Los IPP-AXNG integran la ciberseguridad (engloban todas las posibles funcionalidades: ZT/ZK/DAIM, autenticación multi-factor/bidireccional, integridad de datos, confidencialidad-multidimensional(cifrado-anidado-no-rompible-postcuantico/tokenización-jerarquica/canales-subliminares-múltiples/mimetización-profunda-con-el-entorno/anonimización-anidada-multidominio/masking/), disponibilidad, no repudio, control de acceso, registro de auditoría) así como estrategias de gestión de información equitativas basadas en bots de defensa (como responsabilidad, identificación de propósitos, consentimiento asesorado-supervisado-por-el-IPP-AXNG y no ambiguo, limitación de recogida / uso / revelación / retención de información, precisión de los datos, etc.). La autenticación (con login-contraseña, claves, tokens, smartcards, biometría, lugar, instante de tiempo), la autorización (con modelos basados en roles y permisos para leer-escribir datos) y el cifrado post-cuántico en combinación con la esteganografía-anonimato y el uso de canales subliminares (para evitar escuchas-lecturas clandestinas durante la transmisión y almacenamiento, procesamiento) impide que los ciber-atacantes sean capaces de capturar datos anónimos impidiendo drásticamente la re-identificación (que consiste en correlacionar la observación identificable única con pseudónimos de localización).

ESTRATEGIAS USADAS POR LOS IPP-AXNG CONTRA CIBERATAQUES A LA PRIVACIDAD.

ESTRATEGIAS USADAS POR LOS IPP-AXNG CONTRA CIBERATAQUES A LA PRIVACIDAD.

(1) Mecanismos de pago anónimo. Utilizan múltiples mecanismos de anonimato/procesos subliminares/tecnología de transferencias trascordadas-OT/ZK, etc. para impedir que se pueda saber quién es el comprador.

(2) Tercera parte de confianza o TTP/Redes de proxies. Es el término utilizado para una tercera parte independiente en forma de IPP-AXNG que es de confianza tanto para el usuario como para el proveedor de servicios, puede guardar las claves maestras que correlacionan los pseudónimos digitales con las identidades reales de sus usuarios. Un pseudónimo digital podría ser la identidad real de un usuario oculta con las claves maestras que guarda en secreto la TTP en forma de IPP-AXNG.

(3) Mecanismos de filtrado. Podemos destacar: (i) Filtros de spam. Bloquean correo no deseado. (ii) Cookie-Cutters. Bloquean todo tipo de cookies (incluso las absolutamente penetrantes e invisibles). (iii) Filtros de pop-ups. Bloquean las ventanas emergentes. (iv) Filtros de cabeceras HTTP. Bloquean información sensible. (v) Filtros de banner-ads. Bloquean anuncios. (vi), Filtros de gráficos emergentes, etc. (vii) Spyware-killers. Bloquean descargadores sin consentimiento del usuario y programas que recogen información sensible y la envían a sitios-Web maliciosos. (viii) Los IPP-AXNG neutralizan los auto-run/backdoor/info-stealer/troyanos/adware/etc.

(4) Estrategias de anonimato/cifrado/esteganografía/mimetización/acciones subliminares. Las entidades/personas desean cada vez más libertad de expresión, votación electrónica privada, intimidad en la navegación Web, privacidad en las compras por Internet, no localización geográfica, etc. Pero las comunicaciones pueden correlacionarse por direcciones IP/MAC y mensajes. Por tanto, se necesitan mecanismos-de-anonimato basados en mecanismos de cifrado, proxy re-cifrado que aleatoricen los mensajes cifrados, además la red debería ocultar la dirección IP/MAC. Los IPP-AXNG actúan como remailers para anonimato suprimen la cabecera de identificación de un correo electrónico antes de enviarlo al destinatario. Los IPP-AXNG utilizan re-cifrado, anonimato, mimetización-multi-dimensional, etc.

(5) Protectores de identidad/fijos-nómadas. La identidad de toda entidad-usuario se reemplaza por algún tipo de protector de identidad-token que separe la identidad verdadera de los detalles de las transacciones que se realicen. Un protector de identidad puede verse como un elemento de protección que controla la liberación de la identidad verdadera de una entidad-individuo a los procesos dentro de todo ecosistema de información. Su efecto es separar la identidad verdadera y sustituirla por una pseudo-identidad-múltiple-cambiante. El IPP-AXNG utiliza los protectores de identidad para proteger los intereses de toda entidad-usuario. Una de las funciones más importantes es convertir la identidad real de una entidad-usuario por un conjunto de pseudo-identidades (múltiples, continuamente cambiante) es decir identidades digitales alternativas que la entidad-usuario puede adoptar cuando opera en todo tipo de ecosistemas digitales. Las identidades alternativas utilizadas tradicionalmente en sistemas de banca como números de cuenta bancarios, DNIs, números de la seguridad social o de seguros, de empleado de una organización, etc. no pueden considerarse como pseudo-identidades ya que fácilmente se correlacionan con la identidad verdadera de una entidad. Los IPP-AXNG usan protectores de identidad multi-dimensionales que generan pseudo-identidades de forma adecuada cuando la entidad lo necesita para su defensa. Los protectores-de-identidad realizan funciones como: (i) Generar pseudo-identidades cambiantes. (ii) Convertir las pseudo-identidades en identidades reales cuando no haya peligro. (iii) Combatir todo tipo de ciberataques a la privacidad/ciber-fraudes/usos-indebidos. El protector de identidad puede realizar funciones como revelar la identidad real a ciertas entidades tras aplicar mecanismos del tipo ZK/ZT (Confianza Cero). Puede utilizar servicios o realizar transacciones anónimas por tanto se protege la privacidad. El protector de identidad crea dominios: (a) Dominio de identidad. En el que la identidad real del usuario es conocida por el IPP-AXNG. (b) Pseudo-dominios. En el que no se conoce la identidad real del usuario. Las funciones de protector de identidad separan los dos dominios y pueden aplicase en cualquier parte de un ecosistema digital protegiendo los datos personales.

MECANISMOS DE ENGAÑO/INGENIERIA-SOCIAL ANULADOS POR LOS IPP-AXNG.

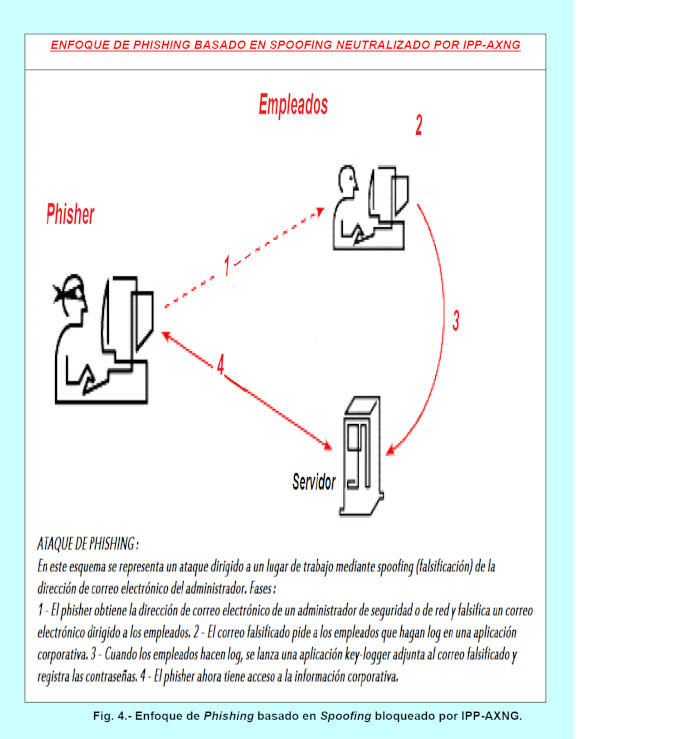

Entre los ciber-ataques, estrategias/tácticas/técnicas/mecanismos maliciosos que los IPP-AXNG anulan/boquean/impiden/neutralizan muy anticipadamente son: (1)-Phishing (o Email Phishing). Utiliza el correo-electrónico para transportar engaños (para que la víctima haga clic en links/escanee-códigos-QR/llame a números-de-teléfono maliciosos, o con explicaciones confunda a la víctima para dar información sensible o generar caos-infecciones) con vistas a dañar la privacidad/ciberseguridad. Puede ser masivo (Phishing) o dirigido (Spear-Phishing). (2)-Smishing (o SMS-Phishing). Es un tipo de Phishing que utiliza los mensajes de texto SMS de los móviles para entregar mensajes maliciosos desde números peligrosos-camuflados. Inducen por engaño a que la víctima haga clic en links, llame a números maliciosos o contacte con alguien malicioso para entregar información privada/credenciales. (3)-Vishing (o Voice-Phishing o Voice- over-IP (VoIP)). Es un ciber-ataque/práctica-fraudulenta de Phishing que utiliza las líneas telefónicas convencionales o de mensajería-instantánea para el robo de información engañando a la víctima para obtener información delicada/privada como puede ser información financiera o información útil como la identidad. Los ciber-atacantes realizan llamadas telefónicas masivas automatizadas a un colectivo muy numeroso de personas a menudo utilizando sintetizadores de texto a voz, solicitando información privada/sensible para llevar a cabo actividades de fraude en las cuentas de las presuntas víctimas. Los IPP-AXNG impiden/neutralizan que los ciber-atacantes puedan suplantar el número de teléfono que llama para que aparezca como si procede de un banco, institución legítima o personas de confianza. (4)-Quishing (o QRS-Phishing). Es un ciber-ataque Phishing que utiliza códigos QR maliciosos para acceder a información privada de la víctima. La victima puede escanear códigos QR maliciosos que vengan por Email o se encuentren en la calle (por ejemplo, para alquilar bicicletas) o dentro de locales para dar mas confianza y engañar a la víctima y comprometer sus cuentas bancarias. (5)-Whaling (o Fraude de CEO). Es un ciber-ataque con técnicas Spear-Phishing o Phishing-dirigido procedente con falsificación de la dirección de ejecutivos y otros individuos de elevado nivel para engañar y sonsacar información privada/sensible a víctimas de menor nivel e incluso de alto nivel. El Fraude-de-CEO consiste en enviar correos electrónicos engañosos procedentes de ejecutivos de alto nivel falsificados para engañar a otros ejecutivos o empleados de menor nivel que envíen dinero a cuentas externas u otras informaciones sensibles como sus contraseñas, cartera de pedidos, etc. (6)-Spoofing (o Suplantación-falsificación de Identidad). Utiliza técnicas a través de las cuales un ciber-atacante a la privacidad, se hace pasar por una entidad distinta a través de la falsificación de los datos/voz/videos en una comunicación. El “IDN Spoofing o los Ciber-ataques Homograph” posibilitan que los IDN(Internationalized Domain Names) puedan ser explotados permitiendo a los ciber-atacantes crear sitios-Web falsos con direcciones idénticas visualmente (uso-de-caracteres-invisibles) para los usuarios legítimos. Estos ciber-ataques se han utilizado para disfrazar URLs-maliciosas utilizando redirectores-abiertos-de-URLs en sitios-Web de confianza. Incluso los certificados digitales SSL/TLS no pueden proteger contra estos ciber-ataques sin IPP-AXNG ya que los ciber-atacantes pueden adquirir certificados válidos y alterar el contenido para que parezcan sitios-Web genuinos o soporten sitios de phishing sin SSL/TLS. (7)-Hijacking (o Secuestros). Posibilitan el adueñarse o robar algo por parte de un ciber-atacante. Es un concepto muy abierto, que se puede aplicar a varios ámbitos; así se encuentra el robo de información, el secuestro de una conexión de red, de sesiones de terminal, de servicios, de módems, etc. El Page-Hijacking implica redireccionar a los usuarios a sitios Web maliciosos o uso de “exploit-kits” para comprometer páginas Web legitimas utilizando CSC (Cross-Site-Scripting). Los ciber-atacantes insertan “exploit-kits” como MPack para comprometer sitios Web para explotar a usuarios legítimos cuando visitan dichos servidores. El “Page-Hijacking” puede también implicar la inserción de tramas inline maliciosas permitiendo la carga de “exploit-kits”. Esta táctica se utiliza junto con ciberataques “watering-hole” en objetivos corporativos que los IPP-AXNG neutralizan. (8)-Los IPP-AXNG neutralizan también todo tipo de actuaciones-perversas de desinformación/MMD y operaciones de influencia maliciosa.

ASPECTOS FINALES.

ASPECTOS FINALES.

Los protectores IPP-AXNG operan de forma redundante usando un creciente número de planos-capas de IA, tecnologías, dimensiones, estrategias-tácticas-técnicas, lugares, puntos de actuación temporal/frecuencial, móviles y fijos, etc. de forma totalmente unificada (operando como un único todo totalmente autónomo-resiliente), con la máxima tolerancia a fallos/ciber-resiliencia con anticipación no convencional predictivamente/preventivamente, de modo que se adelantan a todos los posibles intentos de los ciber-atacantes y todo tipo de transgresores pasivos/activos a la privacidad.

REFERENCIAS.

- Areitio, J. “Seguridad de la Información: Redes, Informática y Sistemas de Información”. Cengage Learning-Paraninfo. 2023.

- Areitio, J. “Reprogramación de ciberataques ofensivos por parte del DAIM/MIAD para su neutralización”. Revista Conectronica. Nº-254. Feb-2023.

- Matsumi, H., Dara Hallinan, D., Dimitrova, D., Kosta, E. and De Hert, P. “Data Protection and Privacy, Volume 15: In Transitional Times (Computers, Privacy and Data Protection)”. Ed. Hart Publishing-2023.

- Onofri, S., Onofri, D., and Meucci, M. “Attacking and Exploiting Modern Web Applications: Discover the Mindset, Techniques, and Tools to Perform Modern Web Attacks and Exploitation”. Ed.-Packt Publishing-2023.

- Blokdyk, G. “Protection of Privacy by Design Standard Requirements”. Ed. 5STARCooks-2021.

- Smith: J.E.H. “The Internet Is Not What You Think It Is: A History, a Philosophy, a Warning”. Ed.-Princeton University Press-2023.

- Thorgersen, S. and Silva, P.I. “Keycloak - Identity and Access Management for Modern Applications: Harness the Power of Keycloak, OpenID Connect, and OAuth 2.0 to Secure Applications”. 2nd Edición. Ed.-Packt Publishing-2023.

- Gupta, I. “Operationalizing Expectations and Mapping Challenges of Information-Privacy and Data-Protection-Measures: A Machine-generated Literatute Overview”. Springer-2024.

Autor: Prof. Dr. Javier Areitio Bertolín – Director del Grupo de Investigación Redes y Sistemas.

Cursos Técnicos y Seminarios

Curso básico de Radiocomunicaciones gratuito

Aquí tienes todas las fichas del Curso básico de radiocomunicaciones publicado en los primeros ...

Libro electrónico sobre conectividad inalámbrica

Mouser Electronics, Inc presenta un nuevo libro electrónico en colaboración con STMicroelectronics ...

Centro de recursos técnicos sobre retos de la ciberseguridad

En el mundo interconectado de hoy en día, la necesidad de integrar la seguridad en el nivel ...

Webinars D-Link sobre formación TIC

D-Link ha anunciado su nueva temporada de sus D-Link Academy Webinars. Los temas de esta nueva ...

Curso básico de Fibra Óptica Gratuito

Aquí tienes todas las fichas del Curso básico de fibra óptica publicado en los primeros número de ...

Suscríbase a la revista CONECtrónica

Precio suscripción anual:

PDF: 60,00.- € (IVA incluido.)

PAPEL: 180,00.- € (IVA incluido.)

Recibirá las 7 ediciones que se publican al año.