EXPLORACIÓN DE LAS DIMENSIONES DE LA MODERNA PROTECCIÓN DE LA PRIVACIDAD BASADA EN CIBERSEGURIDAD+IA

- Martes, 11 Junio 2024

En el presente artículo se identifican y analizan las dimensiones y su integración total entre la moderna protección de la privacidad basada en ciberseguridad+IA, protección-defensa indivisible. La moderna protección de la privacidad es un elemento clave y esencial para todos (los datos/información y todo tipo de entidades-personas-máquinas,etc.) de cara a afrontar los ciber-riesgos actuales y venideros.

En el presente artículo se identifican y analizan las dimensiones y su integración total entre la moderna protección de la privacidad basada en ciberseguridad+IA, protección-defensa indivisible. La moderna protección de la privacidad es un elemento clave y esencial para todos (los datos/información y todo tipo de entidades-personas-máquinas,etc.) de cara a afrontar los ciber-riesgos actuales y venideros.

INTRODUCCIÓN.

Las capacidades de la moderna defensa-protección de la privacidad basada en ciberseguridad+IA son proactivas (actúan-con-anticipación/son no-reactivas-pasivas, actúan más rápidamente en las superficies-de-ciberataque a la privacidad utilizando tecnología AMTD(Automated-Moving-Target-Defense), señuelos-dinámicos-nómadas estilo honeypots-nómadas desplegados alrededor del planeta, “deception-technology”,sandboxing,etc.), predictivas (con inferencia basada en IA-FDL/LLMs-Large-Language-Models/DL/ML), preventivas, con elevado nivel de madurez (p.e. aplicando acreditación-auditoría-externa con NIST-CSF) y elevadísima ciber-resiliencia/hardening (con estándares como los de la UE como DORA, Modelo-CORE, NIS2, etc.). Se anticipan-bloqueando-inhibiendo-neutralizando-anulando-impidiendo todo tipo de invasiones/actividades-maliciosas/ciberataques a la privacidad (vigilancias-perversas, watchbots, malware, IA-generativa-colaborativa, chatbots, trackers, ciberataques/super-cookies, etc.) antes de que sucedan. La moderna protección de la privacidad debe estar certificada con estándares-internacionales/nacionales como ISO-27001/ISO-22301/NIST-CSF/Sarbanes-Oxley/FDA/ENS-2022/GDPR, etc. por entidades externas de evaluación-auditoria-calificación acreditadas como AENOR, ENAC/Entidad-Nacional-de-Acreditación-de-España, Leet-Security, Pinakes, etc.). La moderna protección de la privacidad opera siempre por defecto, utiliza RoT (Root-of-Trust) totalmente aislada para proteger todo tipo de datos, entidades/datos/personas/maquinas, funciones críticas de los dispositivos-entidades, dándoles una identidad única, verificable de forma criptográfica/basada-en-tokens. Las entidades/usuarios/actores no necesitan estar preocupados por la protección/ciberdefensa de su privacidad ya que ésta se encargará de proporcionar, generar y velar para conseguir la máxima ciberdefensa, protección y ciber-resiliencia (con hiper-automatización para incrementar la velocidad, IA-nG, etc.). La moderna protección de la privacidad opera por diseño en todo tipo de ecosistemas IT/OT (con comunicaciones celular como 2G, 3G, 4G, LTE, 5G, 6G, comunicaciones-IoT como Sigfox, Zigbee, LoRaWan, Ethernet, OTA, Bluetooth, WiFi, buses de campo como CAN, etc.), prácticas de negocio, vida en general, etc. integra tecnología ZT-ZK-PUT-etc. Debe ser un elemento esencial de todo desarrollo-funcionalidad que exista o pueda existir incluso basados en inteligencia-artificial/IA avanzada y generativa/GenIA. La moderna protección de la privacidad se integra con la ciberseguridad+IA para realizar sus tareas con mayor efectividad. La moderna protección de la privacidad suma sus esfuerzos para generar la máxima protección y ciberdefensa. La moderna protección de la privacidad extremo a extremo, posibilita una protección de todo el ciclo de vida de las informaciones (opera bajo el enfoque de protección centrada en los datos, es decir, protege los datos directamente asegurando su confidencialidad, exactitud y disponibilidad; los datos se reemplazan por tokens cifrados, de modo que si un ciber-atacante captura información-tokenizada cifrada no tiene ningún valor, ni significado ya que si logra descifrarlo el token no son datos son sólo fichas que representan datos con lo cual los datos en si reales estarán a salvo en otro plano de valor). Genera más y mayores medidas de defensa y protección a la hora de realizarse cualquier actividad-operación (recoger-enviar-procesar-retener,etc.) y destruir los datos al final de todo el ciclo de vida de los datos privados. La protección de la privacidad exhibe visibilidad y transparencia. Utiliza tecnología ZT de modo que la confianza se obtenga sólo tras un conocimiento completo y una minuciosa verificación. Se deben vigilar y verificar de forma permanente los agentes de las prácticas de negocios, las tecnologías implicadas para que operen de forma que se cumplan todos los objetivos de una privacidad moderna, ciber-resiliente, madura y de calidad. La privacidad debe proporcionar siempre a las entidades/usuarios/máquinas un enfoque de total protección user-centric. Deben existir fuertes medidas de protección-defensa por defecto proporcionando un total apoyo real al usuario, sin engaños. Algunas amenazas a la privacidad son el creciente abuso-inconsciente de la IA, ciber-ataques de desinformación/DMM, digitalización improvisada, errores humanos, sistemas heredados explotados dentro de todo tipo de ecosistemas (IT, OT/CPS, etc.), ciberataques a las cadenas de suministro (software-hardware-firmware(PCs, smatphones, SOM-System-On-Modules, SoC/System-On-Chip,etc), recursos, servicios-de-las-nubes/edges, etc.), escasez de habilidades y engaños-deepfakes, incremento del autoritarismo de vigilancia analógico/digital y perdida de la privacidad, falta de control de las infraestructuras y los objetos basados en el espacio/redes de satélites espía, vigilancia de todo tipo de dispositivos inteligentes, etc. La moderna-privacidad debe protegerse con el lema “¿y Vd. para qué lo quiere saber?, es decir “need-to-know”, y si no hay una respuesta contundente-coherente-matemática el resultado debe ser que la entidad no fugará información.

DIMENSIONES DE LA MODERNA PROTECCIÓN DE LA PRIVACIDAD.

DIMENSIONES DE LA MODERNA PROTECCIÓN DE LA PRIVACIDAD.

Es posible identificar en la moderna protección a la privacidad en relación a todo tipo de datos-entidades (maquinas, programas, personas-individuos, sujetos, sistemas de IA, computadores, etc.) las siguientes cinco dimensiones:

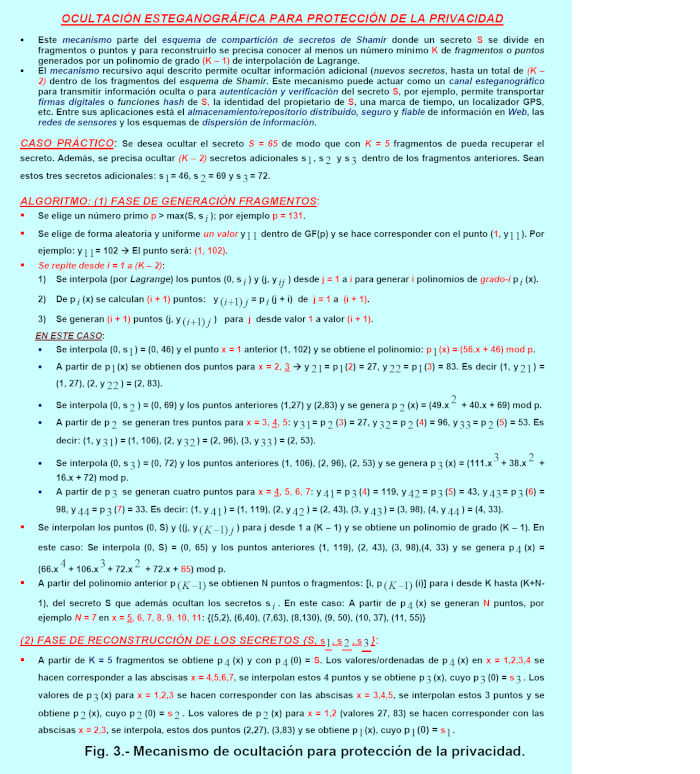

1) El ¿qué? (con-confidencialidad/secreto/ocultación/sigilo/canales-subliminares/anonimato/esquemas-de-ofuscación/mecanismos-de-“deception”/fragmentación-de-secretos-credenciales/cifrados-postcuanticos/tokenización-de-datos/cajas-fundas-de-Faraday,etc.). Hace referencia a proteger fuertemente los datos/información, lo que se dice, escribe, opina, comenta, habla, transmite, almacena, ejecuta, comportamientos, acciones, transacciones, etc. en todos los medios de comunicación: Internet/Metaverso, redes sociales, mensajerías-instantáneas, teléfono, SMS-MMS, correo electrónico, chat, ocio, por la calle/audio-video-vigilancia, en el trabajo en los diferentes recintos cerrados y abiertos, etc. Cada entidad (persona, SBC/Single-Board-Computer/computador-de-única-placa, COM/Computer-On-Module, SoC/System-on-Chip, robot, CPS, etc.) genera contenidos que se deben proteger (números de cuenta, información biométrica, datos de propiedad intelectual-industrial como la fórmula de un fármaco revolucionario, etc.) de forma robusta, eficaz y ciber-resiliente, por ejemplo, aplicando técnicas de confidencialidad-certificadas-acreditadas y post-cuánticas con cifrado/tokenización-de-datos,etc.

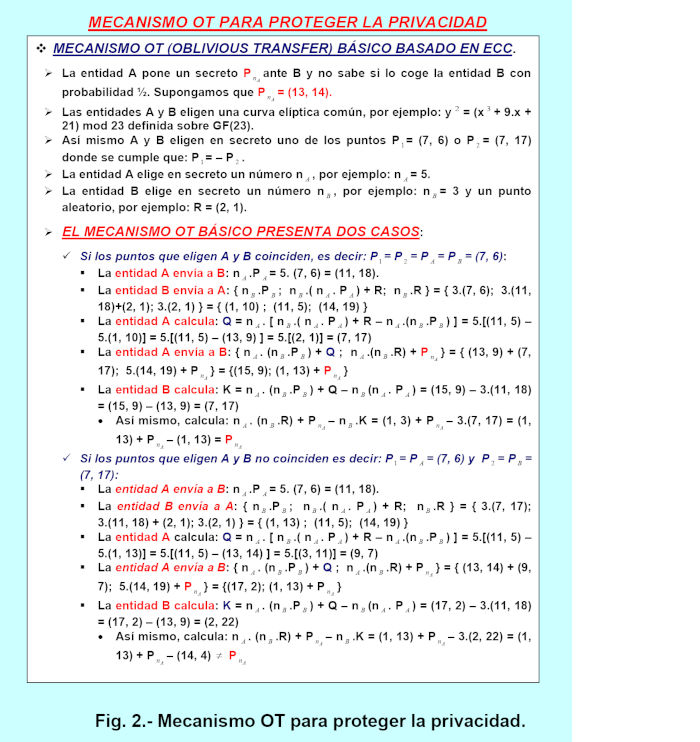

2) El ¿quién? (la identidad de las entidades-usuarios-máquinas-actores-datos de los ecosistemas, es el conjunto de atributos-individuales que describen una-entidad y determinan las transacciones en las que esa entidad puede participar y a qué productos servicios-información tiene acceso y a-cuales-no). Hace referencia a proteger fuertemente las identidades de las entidades frente al robo, usurpaciones de identidad-dominios, secuestro, suplantación, copia, falsificación, clonación, etc. Tecnologías para proteger la identidad son el anonimato-completo/esteganografía, las transferencias-trascordadas/OT, ZK/evita-la-transmisión-de-contraseñas-secretos, los protectores de identidad multidimensionales,etc.

3) El ¿dónde? (la localización). Hace referencia a proteger fuertemente la ubicación, geolocalización, posición geográfica, etc. de dónde se encuentran las entidades (datos/actores,etc.) y sus trayectorias de movimiento. La geolocalización puedes ser “outdoor” (en el exterior) utilizando drones, satélites GPS,Galileo/G1G/G2G,Glonass,BeiDou,etc. e “indoor” (dentro de edificios) usando Bluetooth, sensores, cámaras, prótesis, RFID, etc.

4) El ¿cuándo? (la temporalidad). Hace referencia a proteger fuertemente la información del dominio temporal de cuando se ha producido, producirá o está produciéndose (los instantes de tiempo, fechas, etc. en las que las entidades/datos realizan sus acciones, comportamientos, etc. Se emplean relojes atómicos locales, servidores de tiempo protegidos, uso de NTP ciber-seguro, etc.

5) El ¿cómo? (las actividades en sí). Hace referencia a proteger fuertemente cómo las entidades/datos realizan sus actividades que fugan datos sensibles, por ejemplo, actividades de ocio, redes sociales, comunicarse, con bancos, defensa-policía, en su trabajo-negocios, supermercados/uso-de-tarjetas-de-fidelización, compras-ventas, viajes, comunidades de propietarios, sanidad, talleres, transporte, accesos(tarjetas de transporte y accesibilidad), etc.

MODERNA PROTECCIÓN DE LA PRIVACIDAD BASADA EN CIBERSEGURIDAD+IA.

MODERNA PROTECCIÓN DE LA PRIVACIDAD BASADA EN CIBERSEGURIDAD+IA.

Antiguamente se decía que la ciberseguridad atacaba a la privacidad, pero actualmente la moderna protección de la privacidad se basa en la ciberseguridad+IA sin fisuras para dar la máxima defensa, protección y ciber-resiliencia. La moderna protección de la privacidad se basa en ciberseguridad+IA (donde la IA engloba redes neuronales, DL/Deep-Learning, ML/Machine-Learning, sistemas expertos, gen-IA, ng-IA, FL(Federated Learning)/aprendizaje-entrenamiento-distribuido, etc.) en diversas direcciones:

(1) La confidencialidad. Permite proteger “el qué” utilizando diversas contramedidas como el secreto, el sigilo, la ocultación, mimetización, anonimato/redes de proxies/Tor, conocimiento cero/ZK, trasferencias-trascordadas/OT, canales-subliminares, fundas-cajas-de-Faraday, esteganografía, cifrado/VPN, ZT, tokenización-de-datos,etc. Algunos ciberataques son las vigilancias-masivas (incluso de la Dark-Deep Web), escuchas clandestinas (de audio, video, biometría, emanaciones/emisiones-EM, espiar ficheros guardados en nubes/cloud-fog-edge-computing deslocalizadas, robar maliciosamente el contenido de papeleras de reciclaje con información confidencial, robar datos sensibles empleando “side-channel”), aplicar ingeniería inversa a tecnologías para violar su privacidad, uso de inteligencia de datos (con Big-Data/Analytics-Data), uso de keyloggers, sniffers, empleo de ingeniería social, etc.

(2) La integridad. Permite proteger contra todo tipo de alteraciones-modificaciones perversas, por ejemplo, ciberataques DMM, deep-fake-all(news, códigos, firmware, actualizaciones, biometría, etc.) Se usan contramedidas como WORM(Write-Only-Read-Many), funciones PUF/hash, firmas digitales, los backups-inmutables, etc.

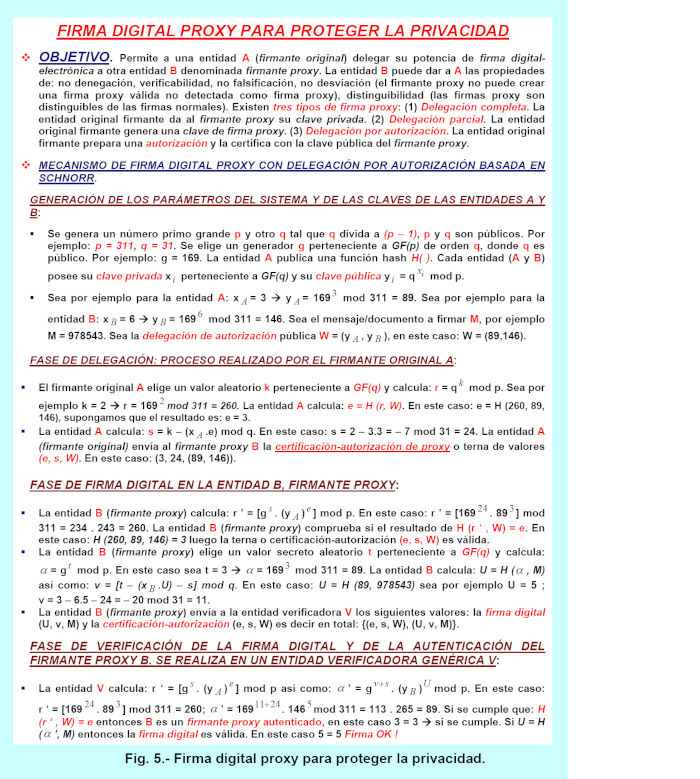

(3) La identificación y la autenticación (resistente a clonaciones, manipulaciones, falsificaciones). Permite proteger contra todo tipo de suplantaciones, secuestros, robos de identidad, accesos maliciosos, etc. Se debe poder saber quién es la entidad (identificación) y demostrar que es quién dice ser (autenticación). La autenticación de entidades suele ser el primer paso de toda transacción, antiguamente creaba problemas de privacidad. Se produce en todo tipo de entornos, ecosistemas, organizaciones, etc. (gobierno, militar, comercial, ocio, trabajo, sanidad, hogar, negocios, etc.). Existen numerosas soluciones actuales para que no sea un problema, como el uso de la: (i) Autenticación privada que oculta las credenciales/contraseñas contra terceras partes. (ii) Credenciales anónimas que protegen contra todos. En las credenciales anónimas los usuarios son anónimos y no son correlacionables en diferentes contextos. Dos ejemplos de uso son el e-cash anónimo y las e-petitions. (iii) Empleo de tecnología ZK. Se establece un ecosistema probador-verificador, de modo que el probador-usuario prueba frente al verificador-servicio que es portador de una credencial-secreto valido sin mostrar el secreto-contraseña-credencial. (iv) Uso de autenticación mutua y multi-factor/MFA. En este caso la autenticación debe producirse en los dos sentidos emisor-receptor y receptor-emisor y además se deben utilizar varios factores: algo que uno sabe (contraseñas, responder preguntas, resolver problemas, etc.), algo que uno tiene (móvil, implante, tarjeta, prótesis IoMT, etc.), algo que uno es (biometría fisiológica y/o de comportamiento), su localización (indoor y outdoor/con coordenadas GPS, etc.), el instante de tiempo (fecha, hora, minuto, segundo, etc.), etc. (v) Empleo de tecnología PUF. Permite saber si un hardware ha sido falsificado, sustituido, clonado, etc. (vi) Empleo de tecnologías de autenticación basadas en Radius y AD (Active Directory).

(4) La disponibilidad. Permite proteger contra todo tipo de obstáculos-impedimentos para que las entidades puedan acceder a tiempo a todo tipo de recursos, objetos, servicios, ficheros-legítimos, etc. Algunos ciberataques son DDoS/DoS, ransomware, etc. Se usan contramedidas como los backups-inmutables, las redes anti-DDoS, etc.

(5) El no repudio. Protección que impide que una entidad pueda negar que haya realizado una acción-operación cuando de hecho la haya hecho y viceversa, etc.

(6) La autorización/control-de-acceso. Permite proteger definiendo claramente qué operaciones, acciones, comportamientos etc. una entidad-usuario/concreto tiene con qué-permisos/privilegios para realizar/durante-cuanto-tiempo sobre qué-posibles recursos-objetos/ubicados-desde-y-hacia-donde y aprobados por quién (como leer, escribir, borrar, copiar, etc.). Se utilizan tecnologías como ACLs(Access-Control-Lists), LC(Listas-de-Capacidades), Controles de Acceso basados en Roles, el Acceso con Privilegios controlados, IAM(Identity-and-Access-Management)/PAM(Privileged-Access-Manager)/IAG(Identity-and-Access-Governance)/CIAM(Gestión-de-Identidades-de-Clientes)/SIEM(Security-Information-and-Event-Management), control avanzado de acceso que impide que los datos confidenciales (como el código fuente) no se publiquen en chat-bots, controles de acceso privilegiados (para elevación de privilegios) que impiden ciberataques LOLBAS (Living-Off-the-Land-Binaries-And-Scripts) que sean ejecutados por aplicaciones padre y controles para añadir-modificar-o-eliminar usuarios en PCs a través de PowerShell incluso en sesiones con elevadísimos privilegios,etc.

PROTECCIÓN DE LA PRIVACIDAD CONTRA LA EXPLOTACIÓN DE LAS VULNERABILIDADES.

PROTECCIÓN DE LA PRIVACIDAD CONTRA LA EXPLOTACIÓN DE LAS VULNERABILIDADES.

Las vulnerabilidades son debilidades, defectos, errores, confianzas, fallos, etc. que amplían las superficies de ciberataques internos/externos (en el perímetro del correo-e/BEC, los dominios, marcas corporativas, activos expuestos, etc.) y abren la puerta a violaciones de privacidad-ciberseguridad a todos los niveles:

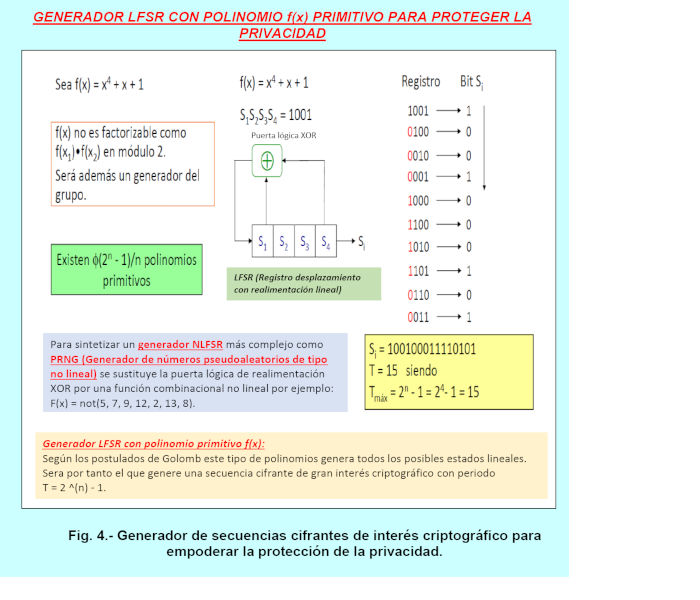

(1) En el código/datos: software (incluso software basado en SDN/redes-definidas-por-software y cifrado post-cuantico), firmware, APPs, programas, BDs, APIs, etc. que pueden extraerse con ingeniería inversa. Para protegerse la moderna protección de la privacidad utiliza auditorias de código estáticas y dinámicas, sandboxes, NG-DMZs, tecnología “deceptive-response”, honey-pots, honey-nets, etc. Algunas vulnerabilidades software son (en diseño, configuración, implementación, operación): como los problemas de validación de entradas, buffer-overflow/stack-overflow, double free (free(buf); free(buff);), heap-overflow (char*buf=malloc(100); strcpy(buf, argv[1];), vulnerabilidades de “format-string”(printf(argv[1]);), bugs de CPUs/controladores/objetos IoT, fallos en la gestión de errores y excepciones, fallos en configuraciones/argumentos de línea de comandos/lectura de datos de un fichero/datos de pipes y memoria compartida/de lectura de datos de un socket/ de gestión de claves criptográficas deficiente, algoritmos de firma, cifrado, hash, PRNG deficientes, etc. Una API (Aplication-Programming-Interface) es un programa o sistema que es accesible por otros programas y se comunican entre si. Revelan un conjunto de datos y funciones para facilitar interacciones entre los programas del computador. Los APIs proporcionan diferentes tipos de servicios, están en todas partes, si existe una aplicación/APP o servicio en Internet existirán APIs, ejemplos con APPs de móviles, por ejemplo, para biometría, en IoT, en servicios del cliente basados en nubes-edges, etc. Algunas vulnerabilidades OWASP a las APIs son: autorización a nivel de objeto rompible, autenticación de usuario rompible, autorización a nivel de propiedad de objeto rompible, consumo de recursos no restringido, autorización a nivel de función rompible, SSRF (Server-Side-Request-Forgery) que permite a un ciber-atacante utilizar las funciones del lado del servidor de la aplicación para leer o actualizar recursos internos, mal-configuración de seguridad, falta de protección a las amenazas automatizadas, por ejemplo acceder ilegalmente de forma excesiva, gestión inadecuada a los activos, por ejemplo, APIs en desarrollo, consumo inseguro de APIs sin validar datos generados de otras APIs (incluso de terceras partes externas) antes de procesarlos o pasarlos a otros componentes, uso de canales no cifrados inseguros, etc. Algunas vulnerabilidades/ciber-riesgos OWASP a las APIs utilizadas en sistemas de IA son: Autenticación a nivel de objeto rompible, autenticación de usuario rompible, autorización a nivel de propiedad de objeto rompible por una exposición excesiva de datos, falta de recursos y limitación de velocidad a consumo de recursos sin restricciones, autorización a nivel de función rompible.

(2) En el hardware con clonaciones, falsificaciones, sustituciones, etc. Para protegerse la moderna protección de la privacidad utiliza PUF, RoT, ZT, ZK, etc. La “obsolescencia programada/bombas de tiempo” en todo tipo de recursos (código, hardware, etc.) son vulnerabilidades que transcurrido un cierto tiempo hacen que el recurso deja de tener protección de la privacidad-ciberseguridad permitiendo que pueda ciber-atacarse, funciona con fallos violando la protección de la privacidad-ciberseguridad.

(3) En las personas/entidades-artificiales utilizando ingeniería social, aunque estén concienciadas. La clave es utilizar técnicas más evolucionadas y más permanente, como la formación-certificada exhaustiva con evaluación y certificación por parte de entidades acreditadas de evaluación externa que permite generar compromiso.

(4) En las cadenas de suministro. Los dispositivos electrónicos son de los productos más vulnerables y opacos a los riesgos en las cadenas de suministros. Su fabricación implica a empresas y actores de diversos países en distintos continentes, algunas de las personas y máquinas que trabajan en ellas posiblemente hayan podido contaminarse e inyectar entidades maliciosas.

(5) En los servicios.

(6) En las nubes/edges, redes, satélites (GPS, Glonass, BeiDou, Galileo/GPS-Europeo(G1G/Primera-generación y G2G/Segunda generación)), vehículos, etc. En las nubes se utilizan contramedidas como SSE(Security-Service-Edge)-DDR(DNS-Detection-and-Response)-SASE(Secure-Access-Service-Edge). (7) En las empresas, negocios, con vulnerabilidades en la gobernanza, leyes deficientes, código, dispositivos, etc. Se pueden identificar ciberataques de envenenamiento e inferencia lanzados desde servidores de borde (edge-computing) rebeldes y nodos de agregación “honestos pero curiosos”. Se pueden utilizar contramedidas basadas en “marcas de agua” para proteger contra la redistribución de datos y metadatos intercambiados entre servidores en el borde en el marco del denominado FL-aaS/Federated-Learning-as-a-Service).

CONSIDERACIONES FINALES.

CONSIDERACIONES FINALES.

Modernamente una PIA (Privacy Impact Assessment) o “revisor de privacidad” o “evaluador del impacto de la protección de datos” es un proceso-elemento clave para identificar-valorar los impactos potenciales en la privacidad (de: procesos, sistemas de información, redes, programas, módulos software, dispositivos, objetos IoT, etc.) que procesan PII (Personally-Identificable-Information) tomando anticipadamente/prevención las acciones necesarias para bloquear-tratar dichos riesgos potenciales de privacidad detectados. Los controles utilizados para abordar dichos riesgos utilizan numerosos estándares como ISO-IEC27002/ISO-IEC29151/NIST-800-207/ISO-IEC29134/NIST-SP-800-63-3/ENS2.0-2022/UNECE-R155, etc. La identidad y sus datos deben estar bajo el control total del usuario/ayudado-con-su-protección-de-privacidad y no de otras entidades. Nuestra huella digital nos pertenece y sólo debemos dar los datos supernecesarios procesados para su protección cuando nos interrelacionamos/o-nos-pidan. La segunda generación de “Espacios de Datos” son infraestructuras tecnológicas que permitirán la explotación de forma masiva, federada y abierta, que incluyen fuertes mecanismos de protección de la privacidad (privacidad por diseño, ZT/conocimiento-cero, esteganografía-criptografía, ZK, ciberseguridad-IA, ciber-resiliencia, gobernanza, etc.) y que harán posible el intercambio de información protegiendo fuertemente los datos personales. Actualmente la UE contempla 20 espacios de datos de primera generación entre los cuales se destaca el “Espacio de Datos de Salud Europeo”. La verificación de la autenticidad e integridad de los elementos software-firmware de todo tipo de dispositivos (no solo IoT/(Internet-of-Things-IoMT/Internet-of-Medical-Things) en el momento de las actualizaciones y arranque debe correr a cargo de una “raíz de confianza”/HW-RoT integrada basada en hardware (guarda un certificado ODM-certificate), es decir un TPM/Trusted-Platform-Module-TEE/Trusted-Execution-Environment (integra un mecanismo anti-retroceso/”anti-rollback”), para impedir ejecución de código de arranque malicioso, manipular la memoria, dañar-robar la privacidad, etc.

REFERENCIAS.

- Areitio, J. “Seguridad de la Información: Redes, Informática y Sistemas de Información”. Cengage Learning-Paraninfo. 2022.

- Areitio, J. “Identificación invisible de las acciones-comportamientos perversos que se integran en los ciberataques”. Revista Conectronica. Nº 255. Marzo-Abril-2023.

- Gupta, I. “Expectations vs Realities of Information Privacy and Data Protection Measures: A Machine-generated Literature Overview”. Springer.2023.

- Blokdyk, G. “Protection of Privacy by Design Standard Requirements”. Ed. 5STARCooks.2021.

- Green, M., Nørgaard, L.C., Bruun, M.B. et al. “Early Modern Privacy Sources and Approaches (Intersections: Interdisciplinary Studies in Early Modern Culture, 78”. Ed.-Brill.2021.

- Blokdyk, G. “Data Privacy And Protection A Complete Guide”. Ed. The Art of Service - Data Privacy And Protection Publishing.2023.

- Doss, A.F. “Cyber Privacy: Who Has Your Data and Why You Should Care”. Ed.-BenBella Books.2020.

- Sanjay S. “Cybersecurity and Privacy Protection: Security”. Ed. Sanjay S.2023.

- Carissa, V. “Privacy is Power”. Ed.-Random House UK.2021.

- Gibbemeyer, J. “Personal Privacy 101: Everyday Protection for a Digital Age”. Ed.-The Modern American. 2019.

- Knijnenburg, B.P., Page, X., Wisniewski, P. (Editor), Lipford, H.R. et al. “Modern Socio-Technical Perspectives on Privacy”. Springer.2022.

- Matsumi, H., Dara Hallinan, D., Dimitrova, D., Kosta, E. and De Hert, P. “Data Protection and Privacy, Volume 15: In Transitional Times (Computers, Privacy and Data Protection)”. Ed. Hart Publishing.2023.

- Goldmann, J. et al. “Data Privacy Deception & Abuse: Uncovering the Misuse of Personal Information by the Tech Giants”. Ed. Customer Privacy Publishing.2023.

- MS Geetha P. “Privacy Protection in Big Data Analytics”. Ed. Vikatan Publishing Solutions.2023.

- Ikua, E. “Privacy and Personal Data Protection: Your Right to Privacy and How Organizations can ensure compliance to data protection laws”. Ed. Independently published.2023.

- Roccia,T. “Visual Threat Intelligence: An Illustrated Guide for Threat Researchers”. Ed. Independently published.2023.

- Howard, R. “Cybersecurity First Principles: A Reboot of Strategy and Tactics”. Wiley.2023.

- Ginter,A. “Engineering-Grade OT-Security: A Manager´s Guide”. Abterra-Technologies. 2023.

Autor: Prof. Dr. Javier Areitio Bertolín – Director del Grupo de Investigación Redes y Sistemas.

Cursos Técnicos y Seminarios

Fibra GPON asimétrica. Solución Plug&Play para edificios

Keynet Systems organiza esta charla técnica en la que se tratará de cómo se diseña e instala una ...

Proyecto europeo “Ingenieros del Futuro” con formaciones online gratuitas para jóvenes y docentes ...

El Clúster GAIA ha participado en el proyecto europeo "Engineers of the Future”, cofinanciado por ...

Curso básico de Radiocomunicaciones gratuito

Este curso realizado por el Dr. Francisco Ramos Pascual abordará todos aquellos aspectos ...

Libro electrónico sobre conectividad inalámbrica

Mouser Electronics, Inc presenta un nuevo libro electrónico en colaboración con STMicroelectronics ...

Centro de recursos técnicos sobre retos de la ciberseguridad

En el mundo interconectado de hoy en día, la necesidad de integrar la seguridad en el nivel ...

Suscríbase a la revista CONECtrónica

Precio suscripción anual:

PDF: 60,00.- € (IVA incluido.)

PAPEL: 180,00.- € (IVA incluido.)

Recibirá las 7 ediciones que se publican al año.