- Martes, 11 Junio 2024

En el presente artículo se identifica y analiza la protección-XNG para empoderar la privacidad (construida sobre ciberseguridad, IA/DeepLearning-FederatedLearning/MachineLearning/Redes-neuronales/heurística-multidimensional-redundante, BigData-AnalyticsData, ZK-ZT, DT/Deception-Technology, PNDP-DAIM, etc.) un elemento clave-disruptivo-esencial para conseguir una Sociedad mejor y más protegida.

En el presente artículo se identifica y analiza la protección-XNG para empoderar la privacidad (construida sobre ciberseguridad, IA/DeepLearning-FederatedLearning/MachineLearning/Redes-neuronales/heurística-multidimensional-redundante, BigData-AnalyticsData, ZK-ZT, DT/Deception-Technology, PNDP-DAIM, etc.) un elemento clave-disruptivo-esencial para conseguir una Sociedad mejor y más protegida.

Cada día más organizaciones-empresas-personas-entidades necesitan generar, recoger, usar, procesar, revelar, etc. información personal para realizar sus procesos y negocios. Se viene observando un creciente y elevado nivel de uso indebido en relación a la información personal de los individuos por parte de numerosas organizaciones que prefieren pagar sus multas por violar las leyes de protección de datos. Dichas organizaciones ponen infinidad de pretextos como por ejemplo el desconocimiento, los costos de gestión, la externalización (outsourcing), la poca formación de sus empleados, el uso de tecnologías modernas como metaverso-industrial, los motores de búsqueda de alto rendimiento, las redes sociales, el cloud/edge-computing, la IA generativa, los gemelos-digitales, etc. En los últimos años se ha incrementado el interés a nivel mundial en protección de la privacidad de la información a través del uso de tecnologías que operan tanto en el extremo organizacional y de los sistemas como en el extremo del flujo de datos personales del individuo/entidad. Las modernas versiones de PET (Privacy Enhancing Technologies) ofrecen formas de bloquear, limitar y controlar la invasión de la privacidad. Permiten ayudar a los controladores de datos a cumplir con los requisitos de las leyes y principios de la privacidad y pueden preservar el anonimato y confidencialidad, así como proporcionar seguridad física para los datos y ofrecer un mayor control de elección de cara a los individuos. Es hora de proteger convenientemente la reputación y los derechos de todas las personas (físicas y jurídicas) y entidades (en general: máquinas, entidades-IA, etc.) en relación a la protección-XNG de la privacidad. La información personal es cualquier información subjetiva o basada en hechos, registrada o no, que tiene que ver con una entidad-individuo identificable. Ejemplos son el nombre/edad, los números de identificación, la orientación sexual, el origen étnico, la analítica de sangre, las opiniones, las evaluaciones, los comentarios, el estatus social, las acciones disciplinarias, los ficheros de empleados, los ingresos, los registros médicos, la existencia de disputas entre consumidores y vendedores, registros de préstamos, etc. La PII (Personally Identificable Information) es cualquier dato que correlacione o vincule de forma única una entidad-individuo con otros fragmentos de datos. Algunos ejemplos son los PINs (Personal Identification Numbers), las tarjetas de acceso, las contraseñas, los escaneos de huella dactilar/retina, los datos-biométricos, las direcciones de correo electrónico, IP o MAC, las coordenadas GPS/G2G de un domicilio (por ejemplo: 43º10´2”-N, 2º40´10”-W), etc. Este tipo de información debería ser tratada de la misma manera que la información personal recogida en cualquier tipo de entorno online/offline. La privacidad es el derecho fundamental de toda entidad-individuo a decidir sobre la custodia, cesión-transmisión y el procesamiento de sus datos personales, así como de proteger todas sus esferas de privacidad.

ESTRUCTURA DE LA PROTECCIÓN-XNG PARA EMPODERAR LA PRIVACIDAD.

ESTRUCTURA DE LA PROTECCIÓN-XNG PARA EMPODERAR LA PRIVACIDAD.

La protección-XNG crea una defensa masiva-proactiva/disruptiva que no sólo protege in-situ/presencia-fija sino en todas partes, sale de forma nómada a bloquear/anular todas las posibles formas de ciberataque de forma predictiva-preventiva-proactiva, auto-orquestada-autónoma-extendida-redundante mezclando múltiples dimensiones-planos-IA-ZT-ZK-B/AD- independientemente de la sofisticación-maligna-atacante. En el núcleo de la protección-XNG para empoderar la privacidad esta la ciberseguridad más avanzada, madura, con defensa en profundidad, por diseño, certificada y ciber-resiliente. Sin ciberseguridad integrada no puede haber privacidad (por ejemplo, si no se protegen las identidades, los contenidos, etc. no habrá privacidad). Nunca podrá haber protección de la privacidad sólo con: palabras, reuniones, intenciones, recomendaciones, concienciación, leyes (p.e.-GDPR-LOPD, etc.), pidiendo opinión al usuario/entidad utilizando interfaces engañosos o ambiguos de interpretar, etc. Lo que debe haber son redes-multidimensionales, estructuradas (por bloques, zonas, etc.) y no estructuradas, superpuestas, con redundancia elástica de “protectores de privacidad-auto-orquestados-nómadas” (que son sistemas multicapa basados en mecanismos automatizados ciber-resilientes con capacidades de observación/monitorización y toma anticipada de acciones auto-orquestadas de defensa-protección proactivas-predictivas que se despliegan automáticamente en forma de protectores nómadas de privacidad (malware-de-defensa-móvil-de-privacidad basado en IA como DAIM/MIAD, procesos-de-protección-de-privacidad en todas partes, etc.) para conseguir una protección que realmente empodere la privacidad en profundidad-eficientemente-y-realmente-efectiva. De modo que las entidades/personas/organizaciones por si solas no pueden conseguir una protección de la privacidad debido a que nuestro mundo tecnológico-digitalizado-hiperconectado va incorporando cada día infinidad de nuevos dispositivos formados por: redes de satélites/nanosatélites, múltiples sistemas de comunicación (WiFi, Bluetooth, Sigfox, Zigbee, 6LoWPAN, LoRaWan, banda-ultra-ancha/BUA, ISM, DECT-NR+/ETSI, 2G/GSM-2,5G/GPRS-3G-4G-5G, 6G, nubes/cloud/fog/edge-computing, empresas de Telecomunicaciones que son ciber-atacadas, etc.), smartphones, tablets, PCs, smart-watch, dispositivos IoMT (como marcapasos, bombas de insulina, etc.), objetos-IoT (en vehículos conectados/smarthomes/smartcities/smart-electrodomésticos, calles, empresas, portales, campos, tiendas-supermercados-ciber-atacados, bancos-ciber-atacados, etc.), IIoT en la Industria (con gemelos digitales y metaverso industrial, etc.), cámaras y micrófonos de vigilancia cada vez en más lugares, no actualización de controladores/drivers, problemas en el sistema operativo y su registro, malware nómada que recorre observando todo, animales equipados con micrófonos/microcámaras en insectos, aves, etc. También nos encontramos con captura de datos en RRSS, mensajería instantánea, drones-satélites, cookies, video-llamadas, etc. Algunas causas por las que no se protege convenientemente la privacidad en nuestro mundo (analógico-digital-cuántico) donde manda el dinero/poder son las personas perversas y los ciber-atacantes que se aprovechan de vulnerabilidades que día a día van creciendo exponencialmente en el hardware-firmware-software (APPs/APIs, programas/sistemas operativos, etc.) que se construye no utiliza metodologías claves como DevSECOps/DevPRIVACYOps, los procesos de identificar, autenticar, autorizar, control de acceso, gestión de cuentas, gestión de identidades son deficientes, se apuesta por contener todo en un único dispositivo (esto es una aberración ya que ayuda al ciber-atacante y genera pésima disponibilidad), las nubes no suelen estar protegidas debidamente (existen filtraciones entre máquinas-virtuales/VMs (un hipervisor controla varios sistemas operativos en un servidor), no siempre estancas, pertenecientes a entidades sin ninguna relación. Las aplicaciones en la nube se construyen utilizando contenedores(la contenedorización utiliza un solo sistema operativo que proporciona espacios de usuario denominados contenedores para las aplicaciones que ejecuta) y se componen de multitud de microservicios, se orquestan por plataformas como Kubernetes (para la orquestación de contenedores) gestionando el despliegue y el escalado de las aplicaciones en contenedores y Docker (para crear aplicaciones contenedorizadas), los cifrados y firmas digitales son defectuosas, las contraseñas se repiten, son de muy baja entropía, se capturan en el emisor en el receptor (p.e con keyloggers/webcams/sniffers/malware/fallos-de-APPs/APIs) y durante su trayecto en los proveedores de servicios de comunicaciones intermedios, no se utiliza tecnología ZK-ZT, la biometría puede ser falsificada por mecanismos IA/Deep-fake, las actualizaciones (p.e de tipo OTA/Over-The-Air) no se protegen adecuadamente, etc. Todo esto deja la privacidad absolutamente desprotegida y ciber-atacable si no existe una red tupida multinivel de “protectores-XNG de privacidad-nomadas” que son sistemas (de procesos y mecanismos basados en IA multinivel-redundante con acreditación (p.e. nivel de integridad de seguridad-3(SIL3) definido en IEC-61508/62061),CC-L7) autónomos de observación y acción defensiva operando proactivamente/predictivamente de forma fija y móvil/nómada.

PROTECCIÓN DE LA PRIVACIDAD EN EL ÁREA DE LAS EMANACIONES EM.

PROTECCIÓN DE LA PRIVACIDAD EN EL ÁREA DE LAS EMANACIONES EM.

Todos los dispositivos eléctricos-electrónicos irradian señales-emanaciones electro-magnéticas(EM) durante su funcionamiento. Las señales radiadas-fugadas transportan de hecho información muy valiosa que debe protegerse respecto a la privacidad. Los ciber-atacantes tratan de capturar (a corta, media y larga distancia incluso con antenas y amplificadores) las señales irradiadas y con ellas obtener la información original de modo que la entidad/usuario ciber-atacado nunca sabrá que alguien intercepto sus señales y obtuvo datos confidenciales de dichas señales-EM. Así mismo las señales del tipo interferencias EMI emitidas pueden dañar la integridad de señales correctas (confundiendo los datos correctos) e incluso pueden provocar ciberataques de tipo DoS/DDoS. Las emanaciones-EM son una vulnerabilidad para la privacidad que permite la captura maliciosa a distancia de datos confidenciales a través de señales EM/RF. Estas emanaciones-EM proceden de muchos lugares como: cables de señal, teclas pulsadas del teclado, microprocesadores/controladores, radiación de pantallas TV, PC, smartphone, tablet, circuitos de sonido, el análisis de potencia de EEPROM (side-channel), smartcards, fugas de líneas de electricidad-electrónica, circuitos de energía fugan señales de RF que transportan datos sensibles, etc. Los ciberataques basados en capturas de emanacione-EM a la privacidad pueden ser: (1) Ciber-ataques pasivos. Utilizan emanaciones-EM para obtener furtivamente información sensible de todo tipo de entidades/usuarios. Por ejemplo, (a) Wardriving. Se utilizan equipos instalados en vehículos/drones en movimiento para capturar las señales EM emitidas a la espera de obtener maliciosamente información valiosa/sensible, por ejemplo, contraseñas e información transportada por redes WiFi, Bluetooth,4G,5G,6G, satélites, etc. (b) Escuchas EM no autorizadas. Por ejemplo, los ciberataques a cajeros automáticos o ATM (Automatic-Teller-Machine). (c) Escuchas clandestinas a juguetes inteligentes. Son capaces de registrar y transmitir maliciosamente todo lo que escuchan y visualizan, por ejemplo, muñecas con capacidades de hablar/escuchar/visualizar. (d) Espionaje por cámara y micrófonos integrados en smart-TV, PCs, móviles, tablet, en vehículos y todo tipo de recintos de modo que pueden obtener ilegalmente todo lo que se hable y todos los videos. (2) Ciber-ataques activos. Son entre otros: Ciberataques a la tecnología Tempest (de protección contra emanaciones EM); Glitching/Side-channel (se utilizan para ciber-atacar tarjetas inteligentes introduciendo errores útiles); Bugs (en micrófonos por radio, vía RF como Bluetooth); Utilizando micrófonos espía cerca de transmisores pueden permitir que los datos se modulen por el micrófono y se transmitan. Entre las contramedidas contra emanaciones EM se pueden destacar: (1) Atenuación. Se trata de reducir la potencia de la señal durante la transmisión. Esto reduce el perímetro de radiación y obliga al ciber-atacante a acercarse a la fuente de la señal a robar. (2) Interactuar con las bandas. Se trata de restringir la información a una banda específica de frecuencias y variarla aleatoriamente con el tiempo. Esto obliga al ciber-atacante a encontrar primero qué banda de frecuencias escanear (si elige una banda incorrecta no capturara nada o sólo fragmentos). (3) Cifrado-esteganografía-canales subliminares. Se trata de que todas las señales transporten información cifrada/tokenizada, con esteganografía o subliminar no entendible. Se deben utilizar cifradores post-cuánticos o múltiplemente anidados con cifrado robusto. (4) Cajas de Faraday/Tecnología Tempest (con material metálico y/o plásticos conductores que crean un apantallamiento electro-magnético). Se trata de encerrar los computadores, tarjetas bancarias con chip (para que no puedan acceder con datafonos maliciosos escondidos en mochilas y realizar robo del dinero de las tarjetas. Se utilizan fundas de Faraday), CPDs, infraestructuras críticas, móviles/NFC, etc. dentro de recintos cerrados metálicos o plásticos conductores (los plásticos conductores son aleaciones de polímeros termoplásticos de PC/ABS y rellenos con fibras de carbono, NiC, etc.) que impiden que salgan y entren las emanaciones-EM y bloquee las EMI (Interferencias EM). (5) Inhibidores de RF y generadores de ruido EM. Se trata de utilizar dispositivos que ocultan, interfieren, inhiben o corrompen las emanaciones EM con ruidos sintetizados para impedir revelar los datos que transportan. (6) Cegar sensores ópticos de satélites para evitar la captura maliciosa de datos. Usando láseres terrestres contra satélites espía. Impedir la captura ilegal de datos vía satélite, procedentes de estaciones terrestres y de las señales intermedias.

MECANISMOS-TECNOLOGIAS DE PROTECCIÓN-XNG PARA EMPODERAR LA PRIVACIDAD.

MECANISMOS-TECNOLOGIAS DE PROTECCIÓN-XNG PARA EMPODERAR LA PRIVACIDAD.

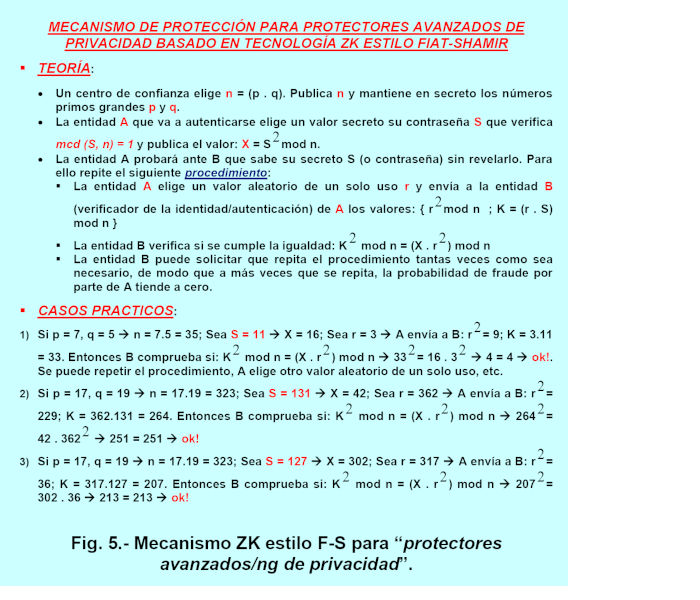

Algunas de las principales tecnologías presentes en los protectores-de-privacidad-XNG que permiten empoderar la privacidad desde distintas áreas, perspectivas-dimensiones son:

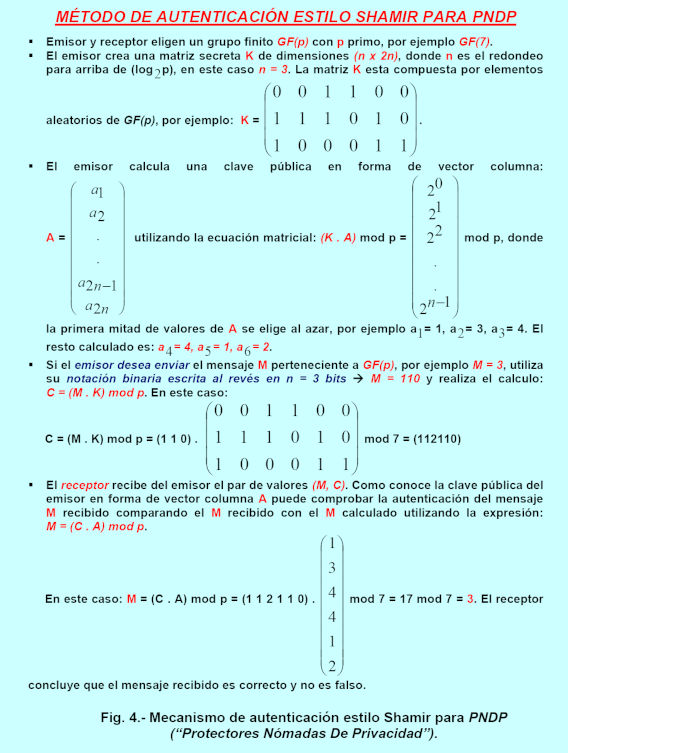

(1) Todo tipo de firmas-digitales (convencionales, a ciegas, de uno o varios firmantes, hash, etc.). Se utilizan para autenticar todo tipo de mensajes/documentos/ficheros/actualizaciones, etc. Las firmas digitales protegen contra la falsificación/spoofing y manipulación de objetos/mensajes, pero algunas firmas ofrecen poca privacidad ya que permiten identificar la parte originadora. Las firmas-digitales-a-ciegas de todo tipo proporcionan la misma autenticación que una firma digital convencional pero no revelan la identidad del originador. La ventaja es que preserva las características de autenticación-integridad de las firmas digitales convencionales a la vez que protege la privacidad de la entidad. Técnicamente son secuencias matemáticas basadas en criptografía asimétrica que permiten que los usuarios realicen transacciones electrónicas de manera anónima a la vez que el proveedor de servicios pueda verificar la autenticidad del usuario. En una firma-de-grupo, un conjunto de entidades, firman un mismo mensaje/documento/fichero para mayor protección-control y si se utiliza RSA deberá firmar en orden por valor creciente del módulo n en RSA.

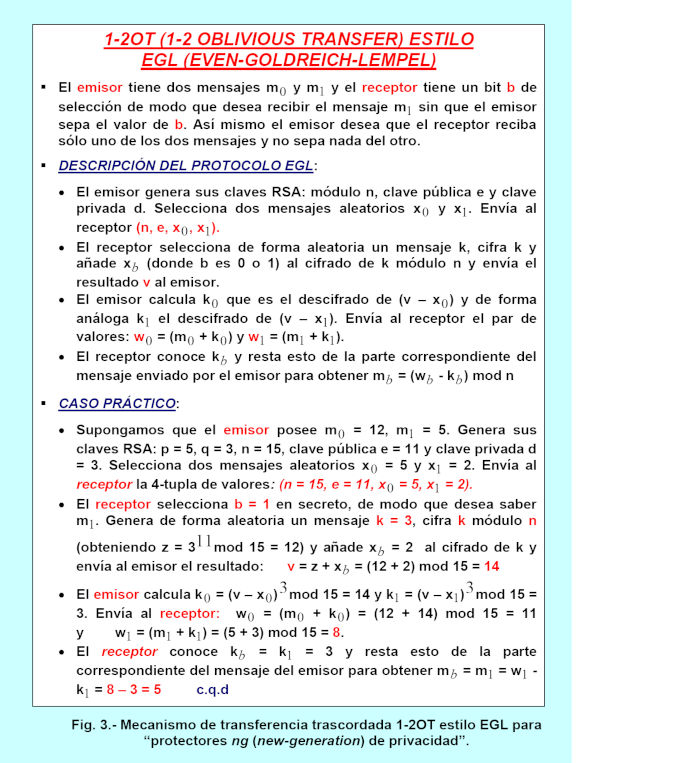

(2) Pseudónimos-digitales, anonimato, mimetización, DT y OT. Los pseudónimos digitales permiten la identificación de entidades/individuos a través de una pseudo-identidad digital alternativa creada para un propósito concreto que un usuario puede asumir para poder realizar una transacción, comunicación o servicio específico de una manera anónima. El usuario puede seleccionar un pseudónimo diferente para cada proveedor de servicio o para utilizar cada vez que utiliza un servicio concreto. Permite a los usuarios preservar su anonimato evitando revelar sus identidades verdaderas. El uso de pseudónimos como identificadores permite el anonimato en gestión de identidades. Dos factores esenciales para la efectividad de los pseudónimos son la no correlación entre el pseudónimo y su portador y que los pseudónimos no puedan ser correlacionados entre sí. Existen diversos tipos de pseudónimos dependiendo del: (i) Conocimiento de la correlación entre un pseudónimo y su portador. El mayor grado de anonimato se consigue con un conocimiento nulo de la correlación entre el portador de un pseudónimo y su pseudónimo. Cuanto mayor sea el conocimiento sobre la correlación entre el pseudónimo y su portador menor será la robustez del anonimato. Los límites inferior y superior en la escala del anonimato lo ocupan los pseudónimos-públicos y los pseudónimos-no-correlacionados. (ii) La correlación debida al uso de pseudónimos en diferentes contextos. La robustez del anonimato se reduce con el número creciente de uso del pseudónimo en general y especialmente en contextos diferentes. El grado de anonimato se eleva si se cambia cada dos o tres veces los pseudónimos. El mayor grado de anonimato se obtiene mediante pseudónimos-de-un-solo-uso por transacción que sólo se utilicen una vez. Los pseudónimos por transacción pueden ser no ambiguos si se correlacionan a la identidad de un secreto compartido implicado en el proceso de generación del pseudónimo de transacción. El anonimato permite imposibilitar la identificación y localización de una entidad/persona, así como todas las acciones que realice y los interlocutores con los que interactúe. La mimetización permite ocultar/esconder contenidos, identidades, etc. de entidades confundiéndolos con el entorno-fondo. La tecnología-DT/Deception-Technology permite engañar a los posibles ciber-atacantes a la privacidad para confundirles a la hora de identificar a las entidades protegidas, sus contenidos/posiciones, sus actividades y sus interlocutores. La tecnología-OT de transferencias-trascordadas oculta que contenidos captura una entidad de un servidor.

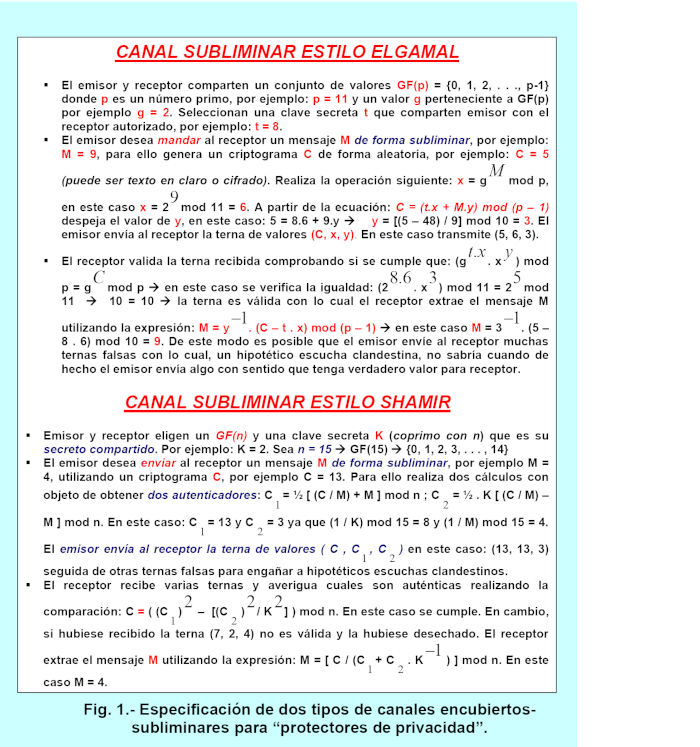

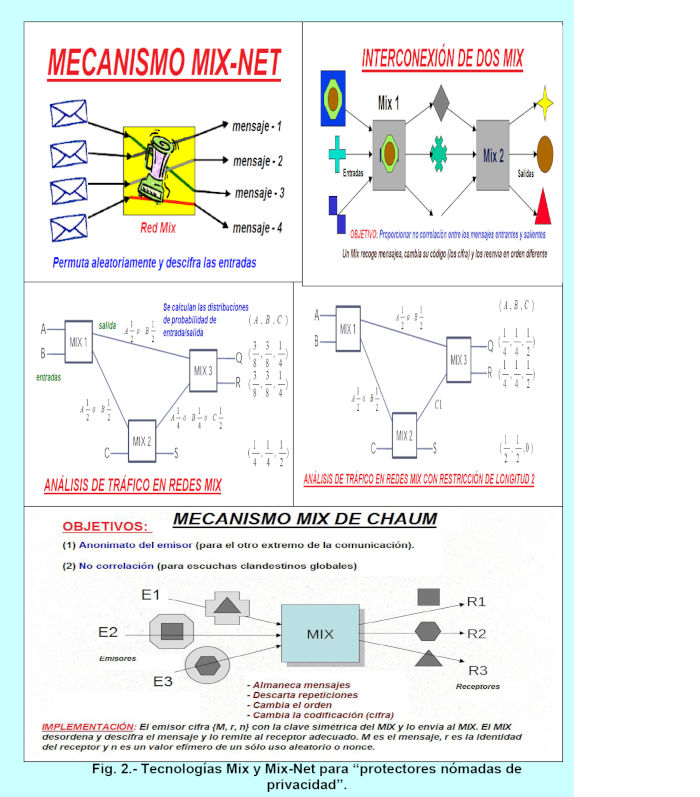

(3) Cifrado de datos (simétrico, asimétrico y asimétrico basado en identidad IBC-post-cuántico), esteganografía, canales-subliminares, tokenización de datos y privacidad diferencial. Las comunicaciones, zonas de almacenamiento, canales de tránsito y zonas de ejecución se deben cifrar con cifrado-multicapa post-cuántico robusto. Existen numerosos programas para cifrar y firmar digitalmente ficheros/correos electrónicos, pero deben utilizarse las nuevas versiones de PGP(Pretty-Good-Privacy), SSL/TLS-VPN/SSH, etc. El cifrado-IBC utiliza criptografía asimétrica o de clave pública y emplea como clave pública la identidad del destinatario, por ejemplo, su dirección de correo electrónico o mejor otro identificador más seguro. La esteganografía y los canales subliminares permiten ocultar la información (datos, metadatos, códigos, etc.) privada. La tokenizacion-de-datos consiste en sustituir los datos sensibles/valiosos por información no sensible sin valor, pero con capacidad para revertirse el proceso. Otras ayudas a la privacidad son VPN(Virtual-Private-Network) con redes-de-infinitos-proxies, VLAN/Virtual-Local-Area-Network, NAT(Network-Address-Translation), autenticación con certificados-digitales, autenticación-de-tipo-Store&Forward y cifrado, HSE(Hardware-Security-Engine)-con-raíz-de-confianza-en-el-arranque-de-procesadores, etc. La tecnología-de-la-privacidad-diferencial consiste en introducir ruido, aleatoriedad, caos en los datos/información alterándolos para protegerlos y no sirvan si son robados; integrar tecnología-deception/engaño-honey-traps/honey-pots/honey-nets.

CONSIDERACIONES FINALES.

CONSIDERACIONES FINALES.

La protección-XNG ha nacido-recientemente para empoderar-la-privacidad es cada día más urgente, necesaria e importante (ya que los datos/información estructurada/no-estructurada-secreta capturada genera mucho dinero), además la “información es poder”, es “el petróleo del siglo XXI” y “la analítica es el motor de combustión”; “la información es el combustible de la nueva economía”; si te ofrecen algo gratuito “tu-falta-de-privacidad es la recompensa”. Por eso, cada vez más entidades perversas tratan de robar datos/metadatos y venderlos (p.e en la Deep/Dark-Web). El robo de información sensible/privada en los vehículos conectados, smartphone se trata de capturar todo tipo de información privada, nuestras conversaciones, el contenido de nuestra agenda de contactos telefónicos, permite recabar datos para ayudar en la ejecución de secuestros, saber rutas, hábitos de conducción/paseos, horarios, trayectos-recorridos GPS/G2G, emisoras de radio nos gusta escuchar, donde aparcamos para robarlo, donde vive el propietario para activar su mando a distancia de apertura y arranque, etc. Algunas de las amenazas-ciberataques-persistentes-sigilosos a la privacidad son: (1) Captura/recogida-de-información. Utilizando vigilancia-masiva, interrogación/rastreadores-Web, ingeniería-social/phishing, Redes-Sociales/mensajería-instantánea-Whatsapp-Telegram, fake-information/fake-news/fake-biometria, sistemas-operativos/APPs/APIs-vulnerables,etc. (2) Procesamiento-de-la-información. Hace referencia al uso, transferencia, almacenamiento, manipulación, etc. de todos los datos-extructurados-o-no/metadatos/información/conocimientos/sabiduria robada-capturada. Se utilizan técnicas como la agregación-conexión-correlación, la identificación, la minería de datos, Big-Data/Analytics, la inseguridad, el uso secundario, la exclusión, etc. (3) Diseminación-de-la-información. Hace referencia a revelar o extender maliciosamente los datos robados. Se utilizan técnicas como las ciber-intrusiones/brechas a la confidencialidad, la revelación, la exposición, la accesibilidad aumentada, el chantaje, la apropiación, la distorsión, etc. (4) La-invasión-al-individuo. En base a las intrusiones subliminares-anidadas, a la inferencia decisional, etc.

REFERENCIAS.

- Areitio, J. “Seguridad de la Información: Redes, Informática y Sistemas de Información”. Cengage Learning-Paraninfo-2023.

- Areitio, J. “Cancelación anticipada por parte del DAIM/MIAD de singularidades y técnicas generadoras de ciberataques insidiosos”. Revista Conectronica. Nº 256. Mayo-2023.

- Gupta, I. “Expectations vs Realities of Information Privacy and Data Protection Measures: A Machine-generated Literature Overview”. Springer-2023.

- Blokdyk, G. “Data-Privacy And Protection A Complete Guide”. Ed. The Art of Service - Data Privacy And Protection Publishing-2023.

- Doss, A.F. “Cyber-Privacy: Who Has Your Data and Why You Should Care”. Ed.-BenBella Books-2020.

- Sanjay S. “Cybersecurity and Privacy-Protection: Security”. Ed. Sanjay S-2023.

- Carissa, V. “Privacy is Power”. Ed.-Random House UK-2021.

- Yu, S. and Cui, L. “Security and Privacy in Federated-Learning”. Springer-2023.

- Knijnenburg, B.P., Page, X., Wisniewski, P. (Editor), Lipford, H.R. et al. “Modern Socio-Technical Perspectives on Privacy”. Springer-2022.

- Goldmann, J. et al. “Data-Privacy Deception & Abuse: Uncovering the Misuse of Personal-Information by the Tech Giants”. Ed. Customer Privacy Publishing-2023.

- MS Geetha P. “Privacy-Protection in Big Data Analytics”. Ed. Vikatan Publishing Solutions-2023.

- Cofone, I. “The Privacy Fallacy: Harm and Power in the Information Economy”. Cambridge-University-Press-2024.

Autor: Prof. Dr. Javier Areitio Bertolín – Director del Grupo de Investigación Redes y Sistemas.

Cursos Técnicos y Seminarios

Curso básico de Radiocomunicaciones gratuito

Aquí tienes todas las fichas del Curso básico de radiocomunicaciones publicado en los primeros ...

Libro electrónico sobre conectividad inalámbrica

Mouser Electronics, Inc presenta un nuevo libro electrónico en colaboración con STMicroelectronics ...

Centro de recursos técnicos sobre retos de la ciberseguridad

En el mundo interconectado de hoy en día, la necesidad de integrar la seguridad en el nivel ...

Webinars D-Link sobre formación TIC

D-Link ha anunciado su nueva temporada de sus D-Link Academy Webinars. Los temas de esta nueva ...

Curso básico de Fibra Óptica Gratuito

Aquí tienes todas las fichas del Curso básico de fibra óptica publicado en los primeros número de ...

Suscríbase a la revista CONECtrónica

Precio suscripción anual:

PDF: 60,00.- € (IVA incluido.)

PAPEL: 180,00.- € (IVA incluido.)

Recibirá las 7 ediciones que se publican al año.